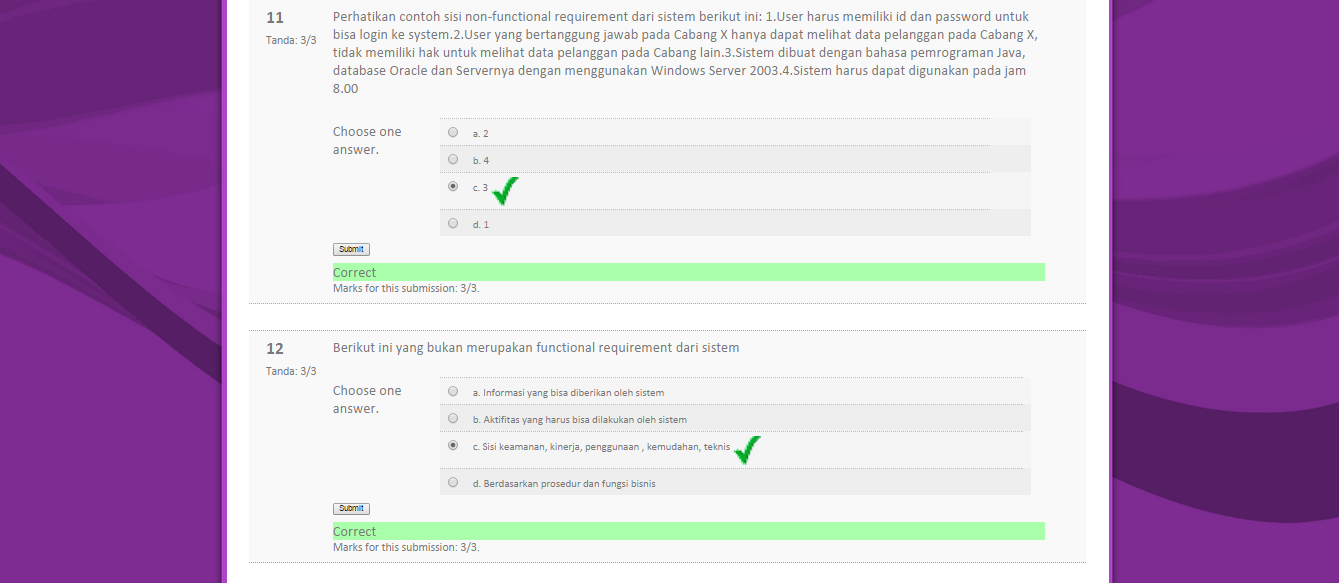

Setelah tadi dini hari mengepost v-class Univ. Gunadarma dengan mata kuliah Pengembangan Sistem Informasi (Dosen : Ibu Rifiana Arief), sore ini saya akan mengepost kembali v-class tersebut.

Namun perbedaannya adalah yang ini 30 soal

atau bisa download file (.doc)nya disini goo.gl/MarendaDP

Sabtu, 24 Januari 2015

Jumat, 23 Januari 2015

V-Class Univ. Gunadarma

Selamat pagi sahabat netizen sekalian, kali ini saya akan sharing hasil dari v-class univ. Gunadarma mata kuliah Pengembangan Sistem Informasi dengan dosen ; ibu Rifiana Arief. Screenshoot dibawah ini merupakan v-class terakhir dari 3 v-class yang ibu Rifiana Arief upload.

Langsung aja tanpa basa basi

Langsung aja tanpa basa basi

Semoga bermanfaan sahabat netizen sekalian

Minggu, 04 Januari 2015

4 Langkah melindungi Aset Sistem Informasi

Adalah usaha untuk menghindarkan informasi dari orang-orang

yang tidak berhak mengakses. Privacy lebih ke arah data yang sifatnya privat, dan

confidentiality biasanya berhubungan

dengan data yang diberikan ke pihak lain untuk

keperluan tertentu dan hanya diperbolehkan untuk keperluan tertentu

tersebut.

Integrity menekankan bahwa informasi tidak boleh diubah

tanpa seijin pemilik informasi. Virus,

Trojan horse atau pemakai lain yang mengubah informasi tanpa ijin merupakan

contoh masalah yang harus dihadapi pada aspek ini. Sebuah e-mail dapat daja ditangkap

(intercept) di tengah jalan, diubah isinya (altered, tampered, modified),

kemudian diteruskan ke alamat yang dituju.

Dengan kata lain, integritas dari informasi sudah tidak terjaga.

Penggunaan enkripsi dan digital signature, misalnya dapat mengatasi masalah ini

Authentication berhubungan dengan metode untuk menyatakan

bahwa informasi betul-betul asli atau orang yang mengakses atau memberikan informasi

adalah betul-betul orang yang dimaksud.

Masalah pertama membuktikan keaslian dokumen, dapat dilakukan dengan

teknologi watermarking dan digital

signature. Watermarking juga

dapat digunakan untuk menjaga intelectual property, yaitu dengan menandai

dokumen atau hasil karya dengan tanda tangan pembuat. Masalah kedua biasanya berhubungan dengan

access control, yaitu berkaitan dengan pembatasan orang yang dapat mengakses

informasi. Dalam hal ini pengguna harus

menunjukkan bukti bahwa memang dia adalah pengguna yang sah, misalnya dengan

menggunakan password, biometric

(ciri-ciri khas orang) dan sejenisnya. Penggunaan teknologi smart card saat ini

kelihatannya dapat meningkatkan keamanan aspek ini. Secara umum, proteksi authentication dapat

menggunakan digital certificates.

Availability atau ketersediaan berhubungan dengan

ketersediaan informasi ketika dibutuhkan.

Sistem informasi yang diserang atau dijebol dapat menghambat atau

menadakan akses ke informasi. Contoh

hambatan adalah serangan yang sering disebut dengan Denial of Service Attack

(DoS Attack), di mana server dikirimi permintaan (biasanya palsu) yang

bertubi-tubi atau permintaan yang diluar perkiraan sehingga tidak dapat

melayani permintaan lain atau bahkan sampai down, hang, crash. Contoh lain adalah mailbomb, di mana seorang

pemakai dikirimi e-mail bertubi-tubi (katakanlah ribuan

e-mail) dengan ukuran yang besar sehingga sang pemakai tidak dapat

membuka e-mailnya atau kesulitan mengakses e-mailnya. serangan terhadap availability dalam bentuk

Denial of Service Attack merupakan yang terpopuler saat ini.

Kamis, 01 Januari 2015

Mengamankan Sistem Informasi

Selamat pagi sahabat Netizen,

Bagaimana kabar anda pagi ini? Semoga baik baik saja, dan dalam keadaan sehat. Aamiin.

Dalam kesempatan kali ini saya mendapatkan tugas v-class dari Ibu Yulia Chalri, selaku dosen mata kuliah Analisis Sistem. Berikut adalah pertanyaan yang harus saya jawab :

"Untuk mengamankan suatu Sistem Informasi menurut anda apa saja yang perlu dilindungi?

Jawaban di tuliskan pada blog anda dan di link ke studentsite sebagai warta warga / tulisan (bukan sebagai tugas)"

Bagaimana kabar anda pagi ini? Semoga baik baik saja, dan dalam keadaan sehat. Aamiin.

Dalam kesempatan kali ini saya mendapatkan tugas v-class dari Ibu Yulia Chalri, selaku dosen mata kuliah Analisis Sistem. Berikut adalah pertanyaan yang harus saya jawab :

"Untuk mengamankan suatu Sistem Informasi menurut anda apa saja yang perlu dilindungi?

Jawaban di tuliskan pada blog anda dan di link ke studentsite sebagai warta warga / tulisan (bukan sebagai tugas)"

Cara untuk mengamankan suatu Sistem Informasi yaitu dengan:

1.

Kontrol administrative

Untuk menjamin bahwa seluruh kerangka

kontrol dilaksanakan sepenuhnya.

2.

Pembatasan akses terhadap data

Akses terhadap ruangan yang menjadi pusat

data dibatasi sesuai dengan wewenang yang telah ditentukan.

3.

Kontrol terhadap personel pengoperasi

Dokumen yang berisi prosedur-prosedur

harus disediakan dan berisi pedoman-pedoman untuk melakukan suatu pekerjaan.

4.

Kontrol terhadap peralatan

Kontrol terhadap peralatan-peralatan perlu

dilakukan secara berkala dengan tujuan agar kegagalan peralatan dapat

diminimumkan.

5.

Kontrol terhadap penyimpanan arsip

Kontrol ini untuk memastikan bahwa setiap

pita magnetic yang digunakan untuk pengarsipan telah diberi label dengan benar

dan disimpan dengan tata cara yang sesuai.

6.

Kontrol terhadap akses informasi

Ada kemungkinan

bahwa seseorang yang tak berhak terhadap suatu informasi berhasil membaca

informasi tersebut melalui jaringan (dengan menggunakan teknik sniffer).

Untuk mengantisipasi keadaan seperti ini, alangkah lebih baik sekiranya informasi

tersebut dikodekan dalam bentuk yang hanya bisa dibaca oleh yang berhak. Studi

tentang cara mengubah suatu informasi ke dalam bentuk yang tak dapat dibaca

oleh orang lain dikenal dengan istilah kriptografi.

Ada 3 tipe

pengontrol untuk menghasilkan kualitas dan keamanan sistem informasi, kategori

dari kontrol ini sebagai berikut:

ü

Kontrol sistem informasi

ü

Cara pengontrolan

ü

Pengontrolan fasilitas fisik

Kontrol sistem informasi

Kontrol sistem

informasi adalah cara dan perlengkapan atau alat yang mencoba untuk memastikan

keakuratan, ketetapan dan tata cara aktivitas sistem informasi pengontrol harus

menghasilkan untuk menjamin layaknya data masukan, proses tekniknya, metode dan

output informasi.

ü

Kontrol Input

Input dari sumber dokumen biasa juga dikontrol dengan register di dalam

data buku jika mereka menerima data entry personel. Kenyataannya sistem yang

digunakan mengakses catatan ketepatan rekaman, semuanya masuk kedalam sistem

magnetic tetapi kontrol yang jelas memelihara semua masukan sistem.

ü

Proses Control

Suatu data dimasukan dengan benar ke dalam sistem komputer, dimana harus

diproses dengan baik, proses kontrol menghasilkan untuk identitas kesalahan

dalam perhitungan arithmetic dan operasi logika. Mereka juga sudah menjamin

bahwa data tidak hilang atau tidak diproses. Proses kontrol bisa juga termasuk

kontrol hardware dan kontrol software.

ü

Kontrol Output

Kontrol output menghasilkan untuk menjamin informasi produk sudah

dikoreksi dan ditransmisikan ke pengguna dalam sebuah waktu.

ü

Kontrol Penyimpanan

Ada 2 cara untuk melindungi data dari kerusakan:

·

Mempertanggung jawabkan pengontrolan catatan

program komputer dan pengorganisasian database mungkin juga memberikan untuk

perpustakaan atau pengaturan database.

·

Banyak database dan file terlindungi dari

seseorang yang tidak berhak atau kecelakaan dalam penggunaanya dengan program

keamanan dan memerlukan pengenalan yang pantas sebelum mereka dapat

mengunakannya.

Petunjuk control / cara pengontrolan

Petunjuk kontrol

adalah metode yang spesifik bagaimana organisasi pelayanan informasi sebaiknya

dioperasikan untuk keamanan maksimum. Mereka membantu keakuratan perawatan

dalam organisasi serta kebenaran operasi tersebut dan sistem aktivitas

pengembangan.

ü

Pemisahan Kewajiban

Pemisahan kewajiban

merupakan prinsip dasar dari tata cara pengontrolan yang memerlukan kewajiban dari

pengembangan sistem operasi computer dan pengontrolan data serta file program memberikan

salinan groups.

ü

Petunjuk Standard An Dokumentasi/Penyimpanan

Cara standar adalah

penghasil yang khas dan perawatan manual dan membangun petunjuk pertolongan software. Dan dokumentasi

juga tidak terhingga nilainya didalam perawatan sistem yang dibutuhkan dalam memperbaiki sistem yang telah dibuat.

ü

Syarat Hak

Syarat hak merupakan

mengulang untuk tujuan proyek sistem penghasil, mengubah program yang merupakan permasalahan yang

berulang-ulang untuk peninjauan resmi sebelum

hak diberikan.

Pengontrolan fasilitas fisik

Pengontrol fasilitas

atau pemeriksaan fisik adalah cara melindungi bodi dari kehilangan atau

kerusakan. Pusat computer adalah bagian utama yang harus dilindungi dari resiko

kecelakaan, kerusakan secara alami, sabotase dan lain-lain.

ü

Kontrol Pelindung Bodi

Bagian keamanan

maksimum dan pelindung kerusakan untuk sebuah instalasi computer memerlukan beberapa tipe kontrol.

Beberapa komputer inti dilindungi dari kerusakan menggunakan bagian pelindung seperti pendeteksi api dan

sistem pengeluar api.

ü

Kontrol Telekomunikasi

Proses

telekomunikasi dan kontrol software dimulai dari sebuah peraturan dalam

aktivitas kontrol data komunikasi

dalam penambahan data bias di transmisikan dalam ‘scramble’ bentuk ‘ unscrambled’ dengan hanya

sistem komputer untuk hak penggunanya. Metode kontrol

lainnya digunakan penggunanya seperti penghubung otomatis.

ü

Pengontrol Kesalahan Komputer

Departemen pelayanan

informasi khasnya mengambil langkah untuk mencegah kesalahan pelengkapan dan meminimkan efek

kerusakan.

ü

Asuransi

Asuransi cukup

memberikan jaminan untuk perlindungan komputer menggunakan perusahaan. Kerugian dapat dikokohkan

dalam kejadian dari kecelakaan, malapetaka, penipuan

dan resiko lainnya.

Sumber :

http://pranatha3.blogspot.com/2012/11/cara-mengontrol-sistem-informasi-yang_26.html

http://makmun.staff.gunadarma.ac.id/Downloads/files/8785/komputer+c.docCara untuk mengamankan suatu Sistem Informasi yaitu dengan:

1.

Kontrol administrative

Untuk menjamin bahwa seluruh kerangka

kontrol dilaksanakan sepenuhnya.

2.

Pembatasan akses terhadap data

Akses terhadap ruangan yang menjadi pusat

data dibatasi sesuai dengan wewenang yang telah ditentukan.

3.

Kontrol terhadap personel pengoperasi

Dokumen yang berisi prosedur-prosedur

harus disediakan dan berisi pedoman-pedoman untuk melakukan suatu pekerjaan.

4.

Kontrol terhadap peralatan

Kontrol terhadap peralatan-peralatan perlu

dilakukan secara berkala dengan tujuan agar kegagalan peralatan dapat

diminimumkan.

5.

Kontrol terhadap penyimpanan arsip

Kontrol ini untuk memastikan bahwa setiap

pita magnetic yang digunakan untuk pengarsipan telah diberi label dengan benar

dan disimpan dengan tata cara yang sesuai.

6.

Kontrol terhadap akses informasi

Ada kemungkinan

bahwa seseorang yang tak berhak terhadap suatu informasi berhasil membaca

informasi tersebut melalui jaringan (dengan menggunakan teknik sniffer).

Untuk mengantisipasi keadaan seperti ini, alangkah lebih baik sekiranya informasi

tersebut dikodekan dalam bentuk yang hanya bisa dibaca oleh yang berhak. Studi

tentang cara mengubah suatu informasi ke dalam bentuk yang tak dapat dibaca

oleh orang lain dikenal dengan istilah kriptografi.

Ada 3 tipe

pengontrol untuk menghasilkan kualitas dan keamanan sistem informasi, kategori

dari kontrol ini sebagai berikut:

ü

Kontrol sistem informasi

ü

Cara pengontrolan

ü

Pengontrolan fasilitas fisik

Kontrol sistem informasi

Kontrol sistem

informasi adalah cara dan perlengkapan atau alat yang mencoba untuk memastikan

keakuratan, ketetapan dan tata cara aktivitas sistem informasi pengontrol harus

menghasilkan untuk menjamin layaknya data masukan, proses tekniknya, metode dan

output informasi.

ü

Kontrol Input

Input dari sumber dokumen biasa juga dikontrol dengan register di dalam

data buku jika mereka menerima data entry personel. Kenyataannya sistem yang

digunakan mengakses catatan ketepatan rekaman, semuanya masuk kedalam sistem

magnetic tetapi kontrol yang jelas memelihara semua masukan sistem.

ü

Proses Control

Suatu data dimasukan dengan benar ke dalam sistem komputer, dimana harus

diproses dengan baik, proses kontrol menghasilkan untuk identitas kesalahan

dalam perhitungan arithmetic dan operasi logika. Mereka juga sudah menjamin

bahwa data tidak hilang atau tidak diproses. Proses kontrol bisa juga termasuk

kontrol hardware dan kontrol software.

ü

Kontrol Output

Kontrol output menghasilkan untuk menjamin informasi produk sudah

dikoreksi dan ditransmisikan ke pengguna dalam sebuah waktu.

ü

Kontrol Penyimpanan

Ada 2 cara untuk melindungi data dari kerusakan:

·

Mempertanggung jawabkan pengontrolan catatan

program komputer dan pengorganisasian database mungkin juga memberikan untuk

perpustakaan atau pengaturan database.

·

Banyak database dan file terlindungi dari

seseorang yang tidak berhak atau kecelakaan dalam penggunaanya dengan program

keamanan dan memerlukan pengenalan yang pantas sebelum mereka dapat

mengunakannya.

Petunjuk control / cara pengontrolan

Petunjuk kontrol

adalah metode yang spesifik bagaimana organisasi pelayanan informasi sebaiknya

dioperasikan untuk keamanan maksimum. Mereka membantu keakuratan perawatan

dalam organisasi serta kebenaran operasi tersebut dan sistem aktivitas

pengembangan.

ü

Pemisahan Kewajiban

Pemisahan kewajiban

merupakan prinsip dasar dari tata cara pengontrolan yang memerlukan kewajiban dari

pengembangan sistem operasi computer dan pengontrolan data serta file program memberikan

salinan groups.

ü

Petunjuk Standard An Dokumentasi/Penyimpanan

Cara standar adalah

penghasil yang khas dan perawatan manual dan membangun petunjuk pertolongan software. Dan dokumentasi

juga tidak terhingga nilainya didalam perawatan sistem yang dibutuhkan dalam memperbaiki sistem yang telah dibuat.

ü

Syarat Hak

Syarat hak merupakan

mengulang untuk tujuan proyek sistem penghasil, mengubah program yang merupakan permasalahan yang

berulang-ulang untuk peninjauan resmi sebelum

hak diberikan.

Pengontrolan fasilitas fisik

Pengontrol fasilitas

atau pemeriksaan fisik adalah cara melindungi bodi dari kehilangan atau

kerusakan. Pusat computer adalah bagian utama yang harus dilindungi dari resiko

kecelakaan, kerusakan secara alami, sabotase dan lain-lain.

ü

Kontrol Pelindung Bodi

Bagian keamanan

maksimum dan pelindung kerusakan untuk sebuah instalasi computer memerlukan beberapa tipe kontrol.

Beberapa komputer inti dilindungi dari kerusakan menggunakan bagian pelindung seperti pendeteksi api dan

sistem pengeluar api.

ü

Kontrol Telekomunikasi

Proses

telekomunikasi dan kontrol software dimulai dari sebuah peraturan dalam

aktivitas kontrol data komunikasi

dalam penambahan data bias di transmisikan dalam ‘scramble’ bentuk ‘ unscrambled’ dengan hanya

sistem komputer untuk hak penggunanya. Metode kontrol

lainnya digunakan penggunanya seperti penghubung otomatis.

ü

Pengontrol Kesalahan Komputer

Departemen pelayanan

informasi khasnya mengambil langkah untuk mencegah kesalahan pelengkapan dan meminimkan efek

kerusakan.

ü

Asuransi

Asuransi cukup

memberikan jaminan untuk perlindungan komputer menggunakan perusahaan. Kerugian dapat dikokohkan

dalam kejadian dari kecelakaan, malapetaka, penipuan

dan resiko lainnya.

Link Refensi :

Langganan:

Komentar (Atom)